微软封堵三大0Day漏洞:云驱动提权与Copilot远程执行风险引行业警惕

微软2025年12月安全更新修复72个漏洞,其中3个0Day漏洞尤为关键:云文件驱动漏洞CVE-2025-62221可低权限提权至SYSTEM;Copilot插件漏洞CVE-2025-64671存在远程代码执行风险;PowerShell命令漏洞CVE-2025-54100通过网页解析触发代码执行。此次更新暴露出系统底层驱动与AI工具的安全短板,全年漏洞修复数达1129个。专家建议加强AI工具沙箱防

在2025年12月“补丁星期二”年度收官安全更新中,微软一次性交付了涵盖72个生态系统漏洞的修复方案,其中三处0Day漏洞因覆盖系统核心组件与热门AI开发工具,成为全球政企安全团队的重点关注对象。此次更新不仅标志着微软2025年漏洞修复总数突破1129个、连续第二年破千,更暴露出传统系统驱动与新兴AI工具的双重安全短板,为年末网络安全防护敲响警钟。

一、已被野用的云文件驱动漏洞:低权限到SYSTEM的“致命跃升”

作为本次更新的最高优先级漏洞,CVE-2025-62221(CVSS评分7.8)是存在于Windows云文件迷你过滤驱动中的“释放后重用”型特权提升缺陷,已被美国CISA列入“已知被利用漏洞目录”,并要求所有政企用户在12月30日前完成强制修补。

该驱动的特殊性在于,其负责拦截OneDrive、Google Drive等云存储服务的文件系统请求,即便终端未安装相关云应用,驱动仍会在后台持续运行,这让漏洞的影响范围覆盖了Windows 10 1809及以上全版本、Windows 11各分支与Windows Server 2025等全系列系统。Rapid7首席软件工程师Adam Barnett指出,这类驱动程序直接对接系统内核,一旦被攻破,攻击者只需获取本地普通用户权限,就能绕过系统防护直接提权至最高级别的SYSTEM权限,进而实现全盘文件篡改、恶意程序植入与域内横向渗透。

更值得警惕的是,微软威胁情报中心已监测到该漏洞的实际攻击案例:部分黑客通过钓鱼邮件获取低权限访问后,会将此漏洞与浏览器沙箱逃逸漏洞串联,在企业内网中快速完成从单机沦陷到域控接管的攻击链路,这类多阶段攻击的防护难度远超单一漏洞威胁。对于已停止官方支持但仍运行ESU(扩展安全更新)的Windows 10设备,微软也同步推送了专属补丁KB5071546,将其版本号更新至Build 19045.6691,以封堵该漏洞对老旧系统的威胁。

二、AI开发工具的“阿喀琉斯之踵”:Copilot插件的远程代码执行陷阱

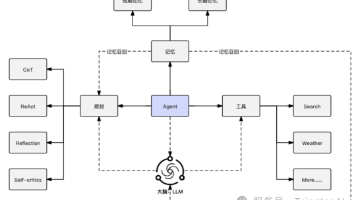

CVE-2025-64671(CVSS评分8.4)的曝光,将AI编码工具的安全短板推至台前。该漏洞属于命令注入型缺陷,专门针对GitHub Copilot for JetBrains插件,是“IDEsaster”漏洞家族的最新成员——该家族已累计收录30余个AI编码平台漏洞,覆盖VS Code、Visual Studio等主流开发工具。

其攻击链路极具隐蔽性:攻击者可在开源代码库的不可信文件或MCP服务器中植入恶意跨提示指令,当开发者使用Copilot进行代码补全时,插件会将恶意命令自动附加到终端已授权的执行流程中,实现无认证远程代码执行。此前大连职业技术学院曾披露同类Copilot漏洞的攻击细节,攻击者可通过诱导AI进入“YOLO模式”绕过安全限制,直接篡改项目配置文件并控制开发者终端,这意味着全球数百万依赖Copilot的开发者,其工作设备可能沦为攻击跳板。

不同于传统漏洞,AI工具漏洞的危害还体现在“信任转嫁”:开发者普遍默认AI生成内容的安全性,往往会直接执行Copilot推荐的代码,这让漏洞的成功利用无需额外社会工程学诱导,攻击成功率大幅提升。

三、PowerShell核心命令漏洞:网页解析触发的代码执行危机

CVE-2025-54100(CVSS评分7.8)则瞄准了Windows系统的“命令行心脏”——PowerShell,其漏洞根源在于Invoke-WebRequest命令的脚本解析逻辑缺陷。

由于PowerShell 5.1是Windows 10的默认版本,且广泛用于企业运维的网页内容抓取、接口数据同步等场景,该漏洞的影响面覆盖了大量政企终端。当用户用该命令解析不可信网页时,攻击者可通过特制网页中的恶意脚本,在用户当前安全上下文内执行任意代码,无需管理员权限即可实现文件窃取与程序篡改。

为降低临时风险,微软在修复补丁中新增了强制安全警告:当执行相关命令时,终端会弹出“网页脚本可能自动运行”的提示并要求人工确认;同时官方明确建议,处理未知来源网页时必须添加-UseBasicParsing参数,彻底禁用脚本解析功能,从根源切断攻击链路。

四、漏洞背后的行业警示与前瞻性防护策略

此次三大0Day漏洞的集中爆发,折射出当前网络安全的两大核心矛盾。Tenable安全研究员Satnam Narang指出,微软连续两年漏洞修复破千,既体现了其生态复杂度的提升,也说明攻击者正将矛头对准系统底层驱动与新兴工具链的“交叉地带”;而Immersive威胁研究总监Kev Breen则强调,特权提升类漏洞仍是主机沦陷的“头号推手”,企业需建立驱动程序的独立监控机制,而非依赖传统杀毒软件。

从长远防护来看,此次事件也给出了三大前瞻性方向:

- AI工具的安全加固:针对IDEsaster家族漏洞,开发平台需建立“提示指令沙箱”,对AI生成的终端命令进行权限校验与内容审计,避免直接执行高危操作;

- legacy系统的分级防护:对于Windows 10等已停更系统,除订阅ESU服务外,需通过终端检测工具限制核心驱动的运行权限,降低漏洞被利用的基础条件;

- 最小权限原则落地:无论是普通终端还是服务器,都应禁用普通用户的SYSTEM权限调用,同时对PowerShell等运维工具设置操作白名单,压缩攻击的权限拓展空间。

随着年末黑灰产攻击活动进入高发期,此次微软漏洞修复不仅是一次常规安全更新,更是对政企安全体系的“年末大考”。唯有将补丁部署与长效防护机制结合,才能在传统系统与新兴工具的双重风险中建立安全屏障。

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)